Нет-нет, pangolin – это не название препарата =) На самом деле это новый интрумент для быстрой и эффективной эксплуатации SQL-инъекций, разработанный китайскими хакерами, и переводится как “ящер”. По заявлению главного разработчика, это самая лучшая программа среди подобных; возможно это так и есть, ведь в Китае pangolin является самым популярным интрументом для работы со SQL-инъекциями. Признаться, ни за что бы не скачал эту программу, заявленной как “The best SQL-injector you’ve ever seen”, если бы не встретил восторженных комментариев на одном из зарубежных форумов, посвященных веб-безопасности. Мнения пользователей меня заинтриговали, и я решил проверить что из себя представляет этот чудо-зверь.

Pangolin выполнен в виде GUI-приложения, работающего в Windows. Благодаря продуманному и в то же время простому интерфейсу, пользователь без труда разберется во всех ее особенностях. На мой взгляд, это довольно существенный плюс, так как перегруженный интерфейс, например как у SQL Injection Pentesting Tool, препятствует не только быстрому обучению, но и последующему комфортному использованию программы. Итак, в главном окне программы видим всего несколько полей для ввода данных: URL, метод отправки запросов (GET или POST), тип данных уязвимого параметра, тип базы данных и слово для сравнения правильных и неправильных запросов. Особенность программы заключается в том, что обязательным для заполнения является только URL и метод (обычно GET), остальное программа способна определить сама. Правда также желательно указывать тип БД, так как при слепых инъекциях, Pangolin может ошибиться. Количество поддерживаемых типов БД впечатляет: MySQL, MSSQL, Oracle, Sybase, DB2, Access, Informix, PostgreSQL, SQLite. Рассмотрим пример работы со SQL-инъекцией в MySQL.

Прежде всего указываем URL с инъекцией на каком-нибудь сайте или на собственном локальном сервере и нажимаем Check. После того, как программа завершит предварительное исследование инъекции, появятся вкладки для последующего получения информации. Во вкладке Informations (ох уж эти китайцы, английского они совсем не знают), мы можем выяснить стандартные параметры, такие как имя текущего пользователя, текущей БД и версию MySQL. Кроме того, программа позволяет узнать включена ли опция PHP magic_quotes_gpc, а также, при доступе к БД mysql, – всех пользователей и базы данных. Отмечаем все поля, которые нам необходимо узнать, и нажимаем Go. Стоит отметить, что программа работает очень быстро, поэтому уже через несколько секунд мы можем видеть нужную для нас информацию.

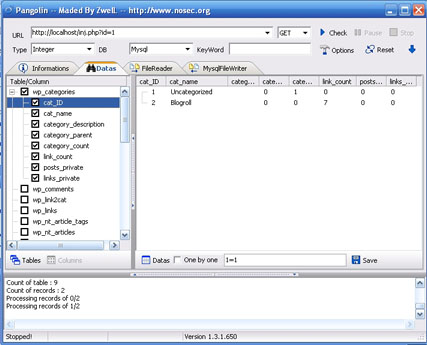

Но этого мало, переходим к следующей вкладке – Datas. Здесь мы можем выяснить названия таблиц, их поля и содержимое. В случае с MySQL5 добыть эту информацию для программы не составит труда, а вот в остальных случаях поможет только брут. К сожалению, в архиве с Pangolin имеются довольно слабые словари для брута, но нам ничего не мешает заменить их своими. Если у вас их еще нет, то вот мои:

Стандартные таблицы

Таблицы, изпользуемые в популярных CMS и форумах

Поля

Также может пригодится вот этот сервис.

Определив таблицы и их поля, можно приступать к извлечению содержимого. Все производится без особых проблем; теперь мы можем сохранить добытую информацию.

Если вам повезло и текущий пользователь является root’ом, то переходим к следующей вкладке – FileReader. Здесь все просто: указываем файл и при наличии file_priv, видим его содержимое.

К сожалению, со слепыми инъекциями Pangolin не так хорош; по крайней мере мне не удалось заставить его даже определить версию БД – все что мы видим это следующая фраза в логе:

Oh, my. The target even not supports “UNION” keyword, it’s unbelievable!!!

Для остальных типов БД также можно получить множество полезной информации, причем некоторые возможности программы могут даже побудить взять снифер и проверить какие запросы она отправляет. Например с MSSQL-инъекциями программа может сделать следующее: просмотр стандартной информации; работа с таблицами и полями; выполнение команд; редактор реестра; чтение,запись, скачивание файлов; просмотр директорий.

В настройках программы можно указать прокси, дополнительные HTTP-заголовки, различные методы обхода фильтров и многое другое. Одним словом, программа заслуживает внимания.

Leave a Reply